Semakin hari semakin banyak orang yang mengakses

internet, ada yang hanya untuk membantu mengerjakan tugas dari kampus atau

kantor dengan mencari

jawaban atau artikel yang mendukung di internet, ada yang hanya untuk berkomunikasi dengan keluarga, sahabat

ataupun kenalan di dunia maya (internet) dan ada pula yang memanfaatkan

internet untuk bermain game online, maklumlah sekarang game sudah semakin

menjarah dunia online (internet) tidak seperti dahulu kala yang masih primitive

(offline). Internet itu bagaikan “toserba”, anda tanya apa saja pasti tersedia,

dengan harga yang bervariatif mulai dari gratis sampai berjuta-juta. Dengan

semakin berkembangnya internet, maka bertambah pula ilmu yang terdapat disana,

maniak-maniak internet sudah semakin “merajalela”. Mereka sudah menganggap

internet sebagai kebutuhan primer, mereka tidak bisa hidup tanpa internet,

tiada hari tanpa internet itu sama saja tidak makan apapun dalam sehari,

internetpun sekarang sudah dapat “dikonsumsi” dimanapun dan kapanpun oleh

siapapun di dunia sehingga mudah diakses.

Artikel-artikel mengenai teknologi dan pemanfaatannya

sudah sangat banyak, dan tersebar luas dengan mudah, termasuk artikel mengenai

pemanfaatan jaringan untuk hal-hal yang diluar hukum, seperti hacking bahkan

cracking sekalipun. Didukung dengan software-software pedukungnya yang sudah

banyak tersedia di “pasar” internet. Sehingga tak jarang hacker/cracker

“karbitan” yang mengikuti tutorial di internet dengan memanfaatkan

software-software yang ada guna melancarkan aksinya. Software-software itu

seperti wireshark, snort, keylogger, radmin, nessus dan lain sebagainya sampai

ada yang menggunakan virus sebagai medianya.

Dari sekian banyak software pencipta hacker/cracker

“karbitan” tersebut, salah satunya adalah snort. Snort sendiri

merupakan suatu program yang berbasis open source dan merupakan termasuk dalam NIPS(Network

Intrusion Prevention System). Snort banyak digunakan oleh para developer yang

bergerak dalam bidang keamanan jaringan. Snort dapat mendeteksi/menganalisis real-time

traffic di jaringan dan packet logging pada IP jaringan. Karena snort ini sangat istimewa sampai menjadi “man of the match” dalam dunia

gelap jaringan internet maka untuk lebih jelasnya penulis akan menjelaskan

dengan membaginya dalam beberapa bagian, check it out!!!

SEJARAH SNORT

Pada tahun 1998 didirikan sebuah aplikasi oleh Sourcefire Martin Roesch yang

berasis open source. Aplikasi ini

bertujuan untuk mendeteksi lalulintas pada sebuah jaringan, aplikasi ini ampuh

dalam sistem pencegahan dan mampu melakukan real-time analisis lalu lintas

serta paket logging pada jaringan IP. Snort telah berkembang menjadi sebuah

teknologi, seperti fitur IPS yang telah menjadi standar de facto di perintah

pendeteksi dan pencegahan. Dengan lebih dari 4 juta download dan hampir 400.000

pengguna, maka snort dianggap paling ampuh dalam masalah pendeteksian

lalulintas jaringan.

Awal

dari pengembangan Snort itu dari gerakan

open source, gerakan yang dipelopori oleh Richard Stallman di MIT selama tahun

1980-an. Ide di balik open source adalah bahwa semua perangkat lunak harus

memiliki kode sumber yang tersedia dan dikembangkan oleh komunitas pengembang

yang tertarik. Ini ideologi dan kekuatan yang membebaskan untuk mengembangkan

perangkat lunak superior selanjutnya dijelaskan dan disorot dalam apa yang

dianggap sebagai risalah utama pada pengembangan open source, "The

Cathedral dan Bazaar" oleh Eric S. Raymond. Dalam "The Cathedral dan

Bazaar," menguraikan Raymond bagaimana metodologi pengembangan open source

dapat dimanfaatkan untuk membuat perangkat lunak unggul dibandingkan dengan

metode tradisional proprietary. Proyek Snort bergantung pada ideologi ini berat

dan dampaknya menunjukkan. Dalam uji setelah pengujian, Snort telah keluar di

atau dekat bagian atas tumpukan bila dibandingkan head-to-head dengan deteksi

intrusi lain dan teknologi pencegahan.

Snort merupakan program khusus dalam

Deteksi Penyusupan (Intrusion Detection). Deteksi penyusupan adalah aktifitas

untuk mendeteksi penyusupan secar cepat

dengan menggunakan program khusus yang otomatis. Program yang di gunakan

biasanya disebut sebagai Intrusion Detection

System(IDS).

Tipe

dasar dari IDS adalah:

1. Rule-based

systems - berdasarkan atas database dari tanda penyusupan atau serangan

yang

telah dikenal. Jika IDS mencatat lalulintas yang sesuai dengan database yang

ada, maka langsung dikategorikan sebagai

penyusupan.

2. Adaptive

systems - mempergunakan metode yang lebih canggih. Tidak hanya

berdasarkan

database yang ada, tapi juga membuka kemungkinan untuk mendeteksi

terhadap

bentuk bentuk penyusupan yang baru.

Bentuk

yang sering dipergunakan untuk komputer secara umum adalah rule-based system.

Pendekatan yang di gunakan dalam rule-based system ada dua, yaknipendekatan

pencegahan (preemptory)dan pendekata raeaksi (reactionary). Perbedaannya adalah

masalah waktu saja. Pendekatan pencegahan, program pendeteksian penyusup akan

memperhatikan semua lalu lintas jaringan. Jika di temukan sebuah paket yang

mencurigakan, maka program akan melakukan tindakan. Pendekatan reaksi, program

pendeteksi penyusupan hanya mengamati file log. Jika ditemukan paket yang

mencurigakan maka program juga akan melakukan tindakan.

Snort

dapat melakukan analisis protokol dan isi pencarian / pencocokan. Hal ini dapat

digunakan untuk mendeteksi berbagai serangan dan probe, seperti buffer

overflows, port scan siluman, serangan CGI, probe SMB, upaya fingerprinting OS,

dan banyak lagi.

Tiga buah mode,

yaitu:

1. Sniffer

mode, untuk melihat paket yang lewat di jaringan.

2. Packet

logger mode, untuk mencatat semua paket yang lewat di jaringan untuk di

analisa

di kemudian hari.

3. Intrusion

Detection mode, pada mode ini snort akan berfungsi untuk mendeteksi

serangan yang

dilakukan melalui jaringan komputer. Untuk menggunakan mode IDS ini di perlukan setup dari berbagai

rules / aturan yang akan membedakan sebuah

paket normal dengan paket yang membawa serangan.

Snort Architecture

Instalasi

Snort di Windows

Karena

saat ini penulis menggunakan Windows 8 Profesional maka penulis akan menjelaskan

bagaimana cara mengistall snort di varian windows terbaru ini.

Alat dan Bahan

1. OS Windows 8 Profesional.

Sedangkan untuk cara mengistallnya dapat mengikuti langkah kerja berikut

1. Berdoa terlebih dahulu.. J

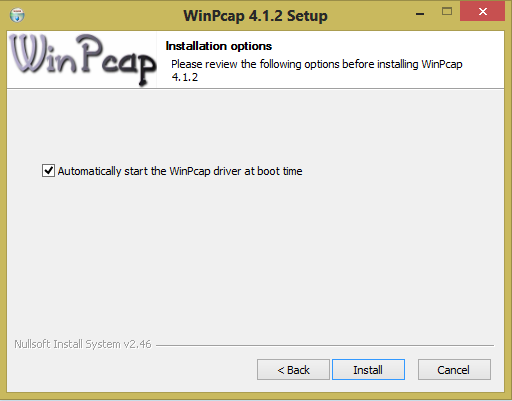

2. Install Wincap pada komputer anda

b. Maka

akan muncul langkah instalasi, dan anda cukup mengikuti langkah-langkah

instalasinya

dengan klik next dan jika ada pertanyaan mengenai license tinggal tekan I Agree.

dengan klik next dan jika ada pertanyaan mengenai license tinggal tekan I Agree.

3. Install Master Snort pada Windows 8 Profesional anda

a.

Setelah membaca license Agreement tekan tombol I Agree. Instalasi option akan memberikan pilihan database yang akan

digunakan tergantung database yang akan dipakai.

b. Proses

selanjutnya adalah memilih komponen-komponen apa saja yang akan di install. tekan

Next.

c. Tunggu proses instalasi.

4. Ekstrak Snort Rules yang sudah anda download sebelumnya.

5. Copy snort rules dari /snortrules-snapshot-2900/rules ke

folder /snort/etc/rules

6. Copy snort.conf dari /snortrules-snapshot-2900/etc ke /snort/etc/

a. Network Setting

Untuk memonitor aktivitas

jaringan yang lebih spesifik ubahlah var HOME_NET any menjadi var

HOME_NET 192.168.1.1/24, untuk var EXTERNAL_NET any biarkan saja

karena akan memonitor IP luar yang masuk ke jaringan kita.

b. Beri

IP pada DNS Server dan Telnet Server (sifatnya opsional sehingga anda terserah untuk membuka protocol yang mana).

#List of

DNS servers on your network

ipvar DNS_SERVERS 192.168.1.1

#List of SMTP servers on your network

ipvar

SMTP_SERVERS $HOME_NET

#List of

web servers on your network

ipvar

HTTP_SERVERS $HOME_NET

#List of

sql servers on your network

ipvar

SQL_SERVERS $HOME_NET

#List of

telnet servers on your network

ipvar

TELNET_SEVERS 192.168.1.1

#Path to your rules files

#Note for

Windows users: You are advised to make this an absolute path,

d. Edit path dynamic rules dan path dynamic

prepocessor sesuai dengan letak di konfigurasi snort.

#path to

dyamic prepocessor libraries

dynamicpreprocessor

file C:\Snort\lib\snort_dynamicprepocessor\sf_dce2.dll

dynamicpreprocessor

file C:\Snort\lib\snort_dynamicprepocessor\sf_sdf.dll

dynamicpreprocessor

file C:\Snort\lib\snort_dynamicprepocessor\sf_ssl.dll

dynamicpreprocessor

file C:\Snort\lib\snort_dynamicprepocessor\sf_dns.dll

dynamicpreprocessor

file C:\Snort\lib\snort_dynamicprepocessor\sf_smtp.dll

dynamicpreprocessor

file C:\Snort\lib\snort_dynamicprepocessor\sf_ftptelnet.dll

dynamicpreprocessor

file C:\Snort\lib\snort_dynamicprepocessor\sf_ssh.dll

# path to base prepocessor engine

e. Edit include

classification.config dan include reference.config dengan memberi tambahan

c:\snort\etc\

#metadata reference data. Do not modify these lines

Include

C:\Snort\etc\classification.config

Include

C:\Snort\etc\reference.config

f. Buat file alerts.ids di folder c:\snort\log

g. Buat konfigurasi log pada snort.conf dengan perintah output

alert_fast

#output log_tcpdump:tcpdump.log

output

alert_fast:alerts.ids

8. Mengecek Keberhasilan konfigurasi Snort

a. Buka

cmd lalu masukan /snort/bin untuk melihat konektifitas jaringan PC dengan perintah:

c:\Snort\bin>snort -dev -i 1

dibawah ini adalah perintah jika PC tidak melakukan aktivitas jaringan

b. Buka

tab cmd baru, lalu buat perintah agar nanti log dapat dilihat di file /snort/log/alerts.ids

c:\Snort\bin>snort

-c c:\Snort\etc\snort.conf -l c:\Snort\log -i 1

c.

Lakukan pengecekan dengan cara PING dari pc lainnya setelah dilakukan PING(aktivitas

jaringan) maka CMD yang di Snort -dev -i 1 akan memunculkan log

d. Log akan tertulis di file /Snort/log/alerts.ids dan snort siap

untuk digunakan.

Instalasi

Snort di Linux

Diatas

penulis sudah menjelaskan mengenai bagaimana caranya untuk mengistall snort di

windows. Berhubung penulis juga adalah pengguna linux dengan variasi Ubuntu,

dan Ubuntu yang digunakan penulis adalah Ubuntu 12.10 (Quantal Quetzal).

- Pertama yang dilakukan adalah mengupdate Ubuntu dengan perintah

#sudo apt-get update

- Setelah itu, maka langkah selanjunya adalah menginstall Packages

yang dibutuhkan:

#sudo apt-get install nmap

#sudo apt-get install

nbtscan

#sudo apt-get install

apache2

#sudo apt-get install php5

#sudo apt-get install

php5-mysql

#sudo apt-get install

php5-gd

#sudo apt-get install

libpcap0.8-dev

#sudo apt-get install

libpcre3-dev

#sudo apt-get install g++

#sudo apt-get install bison

#sudo apt-get install flex

#sudo apt-get install

libpcap-ruby

Anda

akan diminta untuk menulis sebuah password yang aman untuk user root MySQL

ketika Anda menginstal paket berikutnya.

# sudo apt-get install mysql-server

# sudo apt-get install libmysqlclient16-dev

Download dan Install JpGraph :

# sudo wget http://hem.bredband.net/jpgraph/jpgraph-1.27.1.tar.gz

# sudo mkdir /var/www/jpgraph

# sudo tar zxvf jpgraph-1.27.1.tar.gz

# sudo cp –r jpgraph-1.27.1/src /var/www/jpgraph/

Download dan Setting Snort Report :

Download file Snort Report di http://www.symmetrixtech.com, lalu ekstrak dengan perintah berikut ini :

# sudo tar zxvf snortreport-1.3.2.tar.gz -C /var/www/

Sekarang kita perlu memodifikasi file konfigurasi Snort Report. Edit file srconf.php dengan perintah berikut:

# sudo gedit /var/www/snortreport-1.3.2/srconf.php

Cari Baris Berikut Ini :

$pass = "YOURPASS";

Lalu Ganti Dengan Yang Dibawah Ini :

$pass = "snort"; (password yang saya pakai)

Save Lalu Exit

Download dan Install Data Acquisition API :

daq-0.6.1.tar.gz dapat di download disni http://www.snort.org/downloads/1098. Lalu ekstrak dengan perintah berikut ini:

# sudo tar zxvf daq-0.6.1.tar.gz

# sudo cd daq-0.6.1

# sudo ./configure

# sudo make

# sudo make install

# sudo ldconfig

Download dan Install Libdnet :

Ada paket Ubuntu untuk libdnet, tapi ini adalah metode yang lebih mudah dari instalasi. Download file berikut disini http://libdnet.googlecode.com/files/libdnet-1.12.tgz dan menginstalnya dengan perintah-perintah dari direktori download Anda:

# sudo tar zxvf libdnet-1.12.tgz

# sudo cd libdnet-1.12/

# sudo ./configure

# sudo make

# sudo make install

# sudo ln -s /usr/local/lib/libdnet.1.0.1 /usr/lib/libdnet.1

Download dan Install Snort :

Buka http://www.snort.org/snort-downloads dan download versi terbaru yaitu versi 2.9.1. Langkah berikutnya install Snort ke direktori /usr/local/snort, tetapi Anda dapat mengubah ini ke direktori yang Anda sukai. Buka command prompt dan jalankan perintah berikut dari direktori tempat anda mendownload Snort:

# sudo tar zxvf snort-2.9.1.tar.gz

# sudo cd snort-2.9.1

# sudo ./configure --prefix=/usr/local/snort

# sudo make

# sudo make install

# sudo mkdir /var/log/snort

# sudo mkdir /var/snort

# sudo groupadd snort

# sudo useradd -g snort snort

# sudo chown snort:snort /var/log/snort

Anda harus memasukkan password MySQL yang Anda pilih sebelumnya dalam dua langkah selanjutnya dalam rangka untuk membuat database Snort:

# echo "create database snort;" I mysql -u root –p

# mysql -u root -p -D snort < ./schemas/create_mysql

Selanjutnya kita perlu membuat user MySQL tambahan untuk Snort untuk menjalankannya sebagai root. Ingat password yang anda masukkan, juga perhatikan tanda kutip tunggal di password di samping tanda kutip ganda:

# echo "grant create, insert, select, delete, update on snort.* to snort@localhost identified by 'snort'" I mysql -u root –p

Download dan Install Snort Rules :

Langkah selanjutnya adalah mendownload Snort Rules terbaru. Anda harus login ke situs Sourcefire dalam browser untuk mendapatkan file tersebut. Anda dapat mendownloadnya di sini www.snort.org/snort-rules. Buka command prompt di direktori dimana Anda mendownload file Snort Rules dan jalankan perintah berikut:

# sudo tar zxvf snortrules-snapshot-2910.tar.gz -C /usr/local/snort

# sudo mkdir /usr/local/snort/lib/snort_dynamicrules

# sudo cp /usr/local/snort/so_rules/precompiled/Ubuntu-10-4/i386/2.9.1.0/* /usr/local/snort/lib/snort_dynamicrules

# sudo touch /usr/local/snort/rules/white_list.rules

# sudo touch /usr/local/snort/rules/black_list.rules

Configure Snort :

Sekarang kita perlu mengedit file konfigurasi snort.conf:

# sudo gedit /usr/local/snort/etc/snort.conf

Ubah baris dari ini:

var WHITE_LIST_PATH /etc/snort/rules

var BLACK_LIST_PATH /etc/snort/rules

Menjadi seperti di bawah ini :

var WHITE_LIST_PATH /usr/local/snort/rules

var BLACK_LIST_PATH /usr/local/snort/rules

Ubah baris dari ini:

dynamicpreprocessor directory /usr/local/lib/snort_dynamicpreprocessor/

dynamicengine /usr/local/lib/snort_dynamicengine/libsf_engine.so

dynamicdetection directory /usr/local/lib/snort_dynamicrules

Menjadi seperti di bawah ini :

dynamicpreprocessor directory /usr/local/snort/lib/snort_dynamicpreprocessor

dynamicengine /usr/local/snort/lib/snort_dynamicengine/libsf_engine.so

dynamicdetection directory /usr/local/snort/lib/snort_dynamicrules

Ubah baris dibawah ini :

#output unified2: filename merged.log, limit 128, nostamp, mpls_event_types, vlan_event_types

Menjadi seperti di bawah ini :

output unified2: filename snort.u2, limit 128

Simpan file tersebut dan keluar kembali ke command prompt.

Download dan Install Barnyard2 :

Versi saat ini dari Barnyard2 adalah 1.8 yang dapat anda download di sini http://www.securixlive.com/download/barnyard2/barnyard2-1.8.tar.gz. Unpack dan install Barnyard2 dengan perintah berikut :

# sudo tar zxvf barnyard2-1.8.tar.gz cd barnyard2-1.8

# sudo ./configure --with-mysql

# sudo make

# sudo make install

# sudo cp etc/barnyard2.conf /usr/local/snort/etc

# sudo mkdir /var/log/barnyard2

# sudo chmod 666 /var/log/barnyard2

# sudo touch /var/log/snort/barnyard2.waldo

# sudo chown snort.snort /var/log/snort/barnyard2.waldo

Edit file konfigurasi Barnyard2 dengan perintah berikut :

# sudo gedit /usr/local/snort/etc/barnyard2.conf

Ubah perintah pada baris berikut:

config reference_ file: /etc/snort/reference.config

config classification_file: /etc/snort/classification.config

config gen_file: /etc/snort/gen-msg.map

config sid_file: /etc/snort/sid-msg.map

#config hostname: thor

#config interface: eth0

#output database: log, mysql, user=root password=test dbname=db host=localhost

Ganti menjadi berikut ini :

config reference_ file: /usr/local/snort/etc/reference.config

config classification_file: /usr/local/snort/etc/classification.config

config gen_file: /usr/local/snort/etc/gen-msg.map

config sid_file: /usr/local/snort/etc/sid-msg.map

config hostname: localhost

config interface: eth1

output database: log, mysql, user=snort password=snort dbname=snort host=localhost

Simpan Lalu Exit

Menyiapkan Settingan Untuk Jaringan :

Sekarang kita memiliki semua perangkat lunak yang diperlukan telah terinstal dan siap untuk digunakan, kita dapat mengkonfigurasi kabel jaringan, alamat IP, Snort dan Snort report. Setting Network dengan perintah berikut ini :

# sudo gedit /etc/network/interfaces

Ubah baris berikut dari ini :

auto eth0

iface eth0 inet dhcp

Menjadi berikut ini :

auto eth0

iface eth0 inet static

address 192.168.1.1

netmask 255.255.255.0

network 192.168.1.0

broadcast 192.168.1.255

gateway 192.168.1.1

Sekarang tambahkan baris berikut di akhir :

auto eth1

address 172.19.12.1

netmask 255.255.255.0

network 172.19.12.0

broadcast 172.19.12.255

gateway 172.19.12.1

Simpan dan keluarlah dari file gedit dan reboot network dengan perintah ini:

# sudo /etc/init.d/networking restart

Lalu kita cek network dengan perintah berikut:

# ifconfig

Lihat apakah IP yang kita masukkan tadi muncul di eth0 dan eth1.

Testing Snort :

Anda dapat menguji untuk melihat apakah Snort akan berjalan dengan menggunakan perintah ini:

# sudo /usr/local/snort/bin/snort -u snort -g snort –c /usr/local/snort/etc/snort.conf -i eth1

Untuk mengatur Snort secara otomatis maka edit file rc.local dengan perintah berikut:

# sudo gedit /etc/rc.local

Kemudian paste konten berikut dalam file (sebelum baris "exit 0"):

ifconfig eth1 up

/usr/local/snort/bin/snort -D -u snort -g snort \

-c /usr/local/snort/etc/snort.conf -i eth1

/usr/local/bin/barnyard2 -c /usr/local/snort/etc/barnyard2.conf \

-G /usr/local/snort/etc/gen-msg.map \

-S /usr/local/snort/etc/sid-msg.map \

-d /var/log/snort \

-f snort.u2 \

–w /var/log/snort/barnyard2.waldo

-D

Simpan file dan keluar. Kemudian reboot atau menggunakan perintah berikut untuk memulai Snort:

# sudo / etc / init.d / rc.local start

Monitoring Your System :

Untuk monitoring dapat membuka alert.php lewat browser ke alamat berikut http://192.168.1.1/snortreport-1.3.2/alerts.php

# sudo apt-get install mysql-server

# sudo apt-get install libmysqlclient16-dev

Download dan Install JpGraph :

# sudo wget http://hem.bredband.net/jpgraph/jpgraph-1.27.1.tar.gz

# sudo mkdir /var/www/jpgraph

# sudo tar zxvf jpgraph-1.27.1.tar.gz

# sudo cp –r jpgraph-1.27.1/src /var/www/jpgraph/

Download dan Setting Snort Report :

Download file Snort Report di http://www.symmetrixtech.com, lalu ekstrak dengan perintah berikut ini :

# sudo tar zxvf snortreport-1.3.2.tar.gz -C /var/www/

Sekarang kita perlu memodifikasi file konfigurasi Snort Report. Edit file srconf.php dengan perintah berikut:

# sudo gedit /var/www/snortreport-1.3.2/srconf.php

Cari Baris Berikut Ini :

$pass = "YOURPASS";

Lalu Ganti Dengan Yang Dibawah Ini :

$pass = "snort"; (password yang saya pakai)

Save Lalu Exit

Download dan Install Data Acquisition API :

daq-0.6.1.tar.gz dapat di download disni http://www.snort.org/downloads/1098. Lalu ekstrak dengan perintah berikut ini:

# sudo tar zxvf daq-0.6.1.tar.gz

# sudo cd daq-0.6.1

# sudo ./configure

# sudo make

# sudo make install

# sudo ldconfig

Download dan Install Libdnet :

Ada paket Ubuntu untuk libdnet, tapi ini adalah metode yang lebih mudah dari instalasi. Download file berikut disini http://libdnet.googlecode.com/files/libdnet-1.12.tgz dan menginstalnya dengan perintah-perintah dari direktori download Anda:

# sudo tar zxvf libdnet-1.12.tgz

# sudo cd libdnet-1.12/

# sudo ./configure

# sudo make

# sudo make install

# sudo ln -s /usr/local/lib/libdnet.1.0.1 /usr/lib/libdnet.1

Download dan Install Snort :

Buka http://www.snort.org/snort-downloads dan download versi terbaru yaitu versi 2.9.1. Langkah berikutnya install Snort ke direktori /usr/local/snort, tetapi Anda dapat mengubah ini ke direktori yang Anda sukai. Buka command prompt dan jalankan perintah berikut dari direktori tempat anda mendownload Snort:

# sudo tar zxvf snort-2.9.1.tar.gz

# sudo cd snort-2.9.1

# sudo ./configure --prefix=/usr/local/snort

# sudo make

# sudo make install

# sudo mkdir /var/log/snort

# sudo mkdir /var/snort

# sudo groupadd snort

# sudo useradd -g snort snort

# sudo chown snort:snort /var/log/snort

Anda harus memasukkan password MySQL yang Anda pilih sebelumnya dalam dua langkah selanjutnya dalam rangka untuk membuat database Snort:

# echo "create database snort;" I mysql -u root –p

# mysql -u root -p -D snort < ./schemas/create_mysql

Selanjutnya kita perlu membuat user MySQL tambahan untuk Snort untuk menjalankannya sebagai root. Ingat password yang anda masukkan, juga perhatikan tanda kutip tunggal di password di samping tanda kutip ganda:

# echo "grant create, insert, select, delete, update on snort.* to snort@localhost identified by 'snort'" I mysql -u root –p

Download dan Install Snort Rules :

Langkah selanjutnya adalah mendownload Snort Rules terbaru. Anda harus login ke situs Sourcefire dalam browser untuk mendapatkan file tersebut. Anda dapat mendownloadnya di sini www.snort.org/snort-rules. Buka command prompt di direktori dimana Anda mendownload file Snort Rules dan jalankan perintah berikut:

# sudo tar zxvf snortrules-snapshot-2910.tar.gz -C /usr/local/snort

# sudo mkdir /usr/local/snort/lib/snort_dynamicrules

# sudo cp /usr/local/snort/so_rules/precompiled/Ubuntu-10-4/i386/2.9.1.0/* /usr/local/snort/lib/snort_dynamicrules

# sudo touch /usr/local/snort/rules/white_list.rules

# sudo touch /usr/local/snort/rules/black_list.rules

Configure Snort :

Sekarang kita perlu mengedit file konfigurasi snort.conf:

# sudo gedit /usr/local/snort/etc/snort.conf

Ubah baris dari ini:

var WHITE_LIST_PATH /etc/snort/rules

var BLACK_LIST_PATH /etc/snort/rules

Menjadi seperti di bawah ini :

var WHITE_LIST_PATH /usr/local/snort/rules

var BLACK_LIST_PATH /usr/local/snort/rules

Ubah baris dari ini:

dynamicpreprocessor directory /usr/local/lib/snort_dynamicpreprocessor/

dynamicengine /usr/local/lib/snort_dynamicengine/libsf_engine.so

dynamicdetection directory /usr/local/lib/snort_dynamicrules

Menjadi seperti di bawah ini :

dynamicpreprocessor directory /usr/local/snort/lib/snort_dynamicpreprocessor

dynamicengine /usr/local/snort/lib/snort_dynamicengine/libsf_engine.so

dynamicdetection directory /usr/local/snort/lib/snort_dynamicrules

Ubah baris dibawah ini :

#output unified2: filename merged.log, limit 128, nostamp, mpls_event_types, vlan_event_types

Menjadi seperti di bawah ini :

output unified2: filename snort.u2, limit 128

Simpan file tersebut dan keluar kembali ke command prompt.

Download dan Install Barnyard2 :

Versi saat ini dari Barnyard2 adalah 1.8 yang dapat anda download di sini http://www.securixlive.com/download/barnyard2/barnyard2-1.8.tar.gz. Unpack dan install Barnyard2 dengan perintah berikut :

# sudo tar zxvf barnyard2-1.8.tar.gz cd barnyard2-1.8

# sudo ./configure --with-mysql

# sudo make

# sudo make install

# sudo cp etc/barnyard2.conf /usr/local/snort/etc

# sudo mkdir /var/log/barnyard2

# sudo chmod 666 /var/log/barnyard2

# sudo touch /var/log/snort/barnyard2.waldo

# sudo chown snort.snort /var/log/snort/barnyard2.waldo

Edit file konfigurasi Barnyard2 dengan perintah berikut :

# sudo gedit /usr/local/snort/etc/barnyard2.conf

Ubah perintah pada baris berikut:

config reference_ file: /etc/snort/reference.config

config classification_file: /etc/snort/classification.config

config gen_file: /etc/snort/gen-msg.map

config sid_file: /etc/snort/sid-msg.map

#config hostname: thor

#config interface: eth0

#output database: log, mysql, user=root password=test dbname=db host=localhost

Ganti menjadi berikut ini :

config reference_ file: /usr/local/snort/etc/reference.config

config classification_file: /usr/local/snort/etc/classification.config

config gen_file: /usr/local/snort/etc/gen-msg.map

config sid_file: /usr/local/snort/etc/sid-msg.map

config hostname: localhost

config interface: eth1

output database: log, mysql, user=snort password=snort dbname=snort host=localhost

Simpan Lalu Exit

Menyiapkan Settingan Untuk Jaringan :

Sekarang kita memiliki semua perangkat lunak yang diperlukan telah terinstal dan siap untuk digunakan, kita dapat mengkonfigurasi kabel jaringan, alamat IP, Snort dan Snort report. Setting Network dengan perintah berikut ini :

# sudo gedit /etc/network/interfaces

Ubah baris berikut dari ini :

auto eth0

iface eth0 inet dhcp

Menjadi berikut ini :

auto eth0

iface eth0 inet static

address 192.168.1.1

netmask 255.255.255.0

network 192.168.1.0

broadcast 192.168.1.255

gateway 192.168.1.1

Sekarang tambahkan baris berikut di akhir :

auto eth1

address 172.19.12.1

netmask 255.255.255.0

network 172.19.12.0

broadcast 172.19.12.255

gateway 172.19.12.1

Simpan dan keluarlah dari file gedit dan reboot network dengan perintah ini:

# sudo /etc/init.d/networking restart

Lalu kita cek network dengan perintah berikut:

# ifconfig

Lihat apakah IP yang kita masukkan tadi muncul di eth0 dan eth1.

Testing Snort :

Anda dapat menguji untuk melihat apakah Snort akan berjalan dengan menggunakan perintah ini:

# sudo /usr/local/snort/bin/snort -u snort -g snort –c /usr/local/snort/etc/snort.conf -i eth1

Untuk mengatur Snort secara otomatis maka edit file rc.local dengan perintah berikut:

# sudo gedit /etc/rc.local

Kemudian paste konten berikut dalam file (sebelum baris "exit 0"):

ifconfig eth1 up

/usr/local/snort/bin/snort -D -u snort -g snort \

-c /usr/local/snort/etc/snort.conf -i eth1

/usr/local/bin/barnyard2 -c /usr/local/snort/etc/barnyard2.conf \

-G /usr/local/snort/etc/gen-msg.map \

-S /usr/local/snort/etc/sid-msg.map \

-d /var/log/snort \

-f snort.u2 \

–w /var/log/snort/barnyard2.waldo

-D

Simpan file dan keluar. Kemudian reboot atau menggunakan perintah berikut untuk memulai Snort:

# sudo / etc / init.d / rc.local start

Monitoring Your System :

Untuk monitoring dapat membuka alert.php lewat browser ke alamat berikut http://192.168.1.1/snortreport-1.3.2/alerts.php

Beberapa

Perintah di SNORT

~ Sniffer Mode

Untuk menjalankan

snort pada sniffer mode tidaklah sukar, beberapa contoh perintah-nya

terdapat di

bawah ini,

#snort -v

#snort -vd

#snort -vde

#snort -v -d -e

dengan

menambahkan beberapa switch –v, -d, -e akan menghasilkan beberapa keluaran

yang berbeda,

yaitu

-v, untuk

melihat header TCP/IP paket yang lewat.

-d, untuk

melihat isi paket.

-e, untuk

melihat header link layer paket seperti ethernet header.

~ Packet Logger

Mode

Tentunya cukup

melelahkan untuk melihat paket yang lewat sedemikian cepat di layar

terutama jika

kita menggunakan ethernet berkecepatan 100Mbps, layar anda akan

scrolling dengan

cepat sekali susah untuk melihat paket yang di inginkan. Cara paling

sederhana untuk

mengatasi hal ini adalah menyimpan dulu semua paket yang lewat ke

sebuah file

untuk di lihat kemudian, sambil santai. Beberapa perintah yang mungkin

dapat digunakan

untuk mencatat paket yang ada adalah

./snort -dev -l

./log

./snort -dev -l

./log -h 192.168.0.0/24

./snort -dev -l

./log -b

perintah yang

paling penting untuk me-log paket yang lewat adalah

-l ./log

yang menentukan

bahwa paket yang lewat akan di log / di catat ke file ./log. Beberapa

perintah

tambahan dapat digunakan seperti –h 192.168.0.0/24 yang menunjukan bahwa

yang di catat

hanya packet dari host mana saja, dan –b yang memberitahukan agar file

yang di log

dalam format binary, bukan ASCII.

Untuk membaca

file log dapat dilakukan dengan menjalankan snort dengan di tambahkan

perintah –r nama

file log-nya, seperti,

./snort -dv -r

packet.log

./snort -dvr

packet.log icmp

~ Intrusion

Detection Mode

Mode operasi

snort yang paling rumit adalah sebagai pendeteksi penyusup (intrusion

detection) di

jaringan yang kita gunakan. Ciri khas mode operasi untuk pendeteksi

penyusup adalah

dengan menambahkan perintah ke snort untuk membaca file konfigurasi

–c nama-file-konfigurasi.conf. Isi file konfigurasi

ini lumayan banyak, tapi sebagian

besar telah di

set secara baik dalam contoh snort.conf yang dibawa oleh source snort.

Beberapa contoh

perintah untuk mengaktifkan snort untuk melakukan pendeteksian

penyusup,

seperti

./snort -dev -l

./log -h 192.168.0.0/24 -c snort.conf

./snort -d -h

192.168.0.0/24 -l ./log -c snort.conf

Untuk melakukan

deteksi penyusup secara prinsip snort harus melakukan logging paket

yang lewat dapat

menggunakan perintah –l nama-file-logging, atau membiarkan snort

menggunakan

default file logging-nya di directory /var/log/snort. Kemudian menganalisa

catatan /

logging paket yang ada sesuai dengan isi perintah snort.conf.

Ada beberapa

tambahan perintah yang akan membuat proses deteksi menjadi lebih

effisien,

mekanisme pemberitahuan alert di Linux dapat di set dengan perintah –A

sebagai berikut,

-A fast, mode

alert yang cepat berisi waktu, berita, IP & port tujuan.

-A full, mode

alert dengan informasi lengkap.

-A unsock, mode

alert ke unix socket.

-A none,

mematikan mode alert.

Untuk

mengirimkan alert ke syslog UNIX kita bisa menambahkan switch –s, seperti

tampak pada

beberapa contoh di bawah ini.

./snort -c

snort.conf -l ./log -s -h 192.168.0.0/24

./snort -c

snort.conf -s -h 192.168.0.0/24

Untuk

mengirimkan alert binary ke workstation windows, dapat digunakan perintah di

bawah ini,

./snort -c

snort.conf -b -M WORKSTATIONS

Agar snort

beroperasi secara langsung setiap kali workstation / server di boot, kita dapat

menambahkan ke

file /etc/rc.d/rc.local perintah di bawah ini

/usr/local/bin/snort

-d -h 192.168.0.0/24 -c /root/snort/snort.conf -A

full -s -D

atau

/usr/local/bin/snort

-d -c /root/snort/snort.conf -A full -s -D

dimana –D adalah

switch yang menset agar snort bekerja sebagai Daemon (bekerja

dibelakang

layar).

Referensi:

- http://www.snort.org/

- http://www.snort.org/docs/writing_rules/chap2.html

- http://marc.theaimgroup.com/?1=snort-users

- http://fidkemp.wordpress.com/2011/03/06/snort-di-windows.php

- http://almaipii.multiply.com/journal

- http://www.sans.org/security-resources/idfaq/running-snort-windows.php

- http://kantin-stmikbg.blogspot.com/2012/10/cara-install-snort-nids-di-ubuntu.html

0 komentar:

Posting Komentar